TryHackMe Kali OpenVPN

いよいよAttackBoxではなくて、自分のKaliを使うことが出来たので、メモを残します。

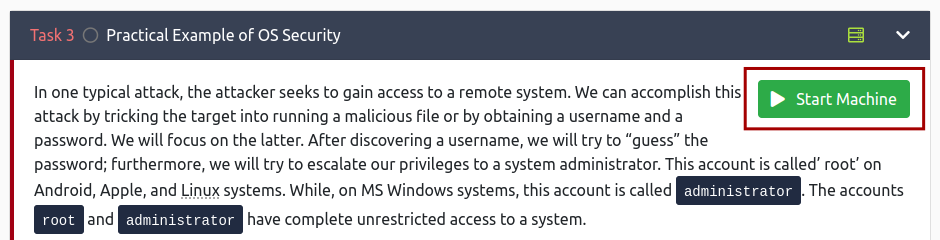

流れで、Operating System Securityのルームに行き着き、Task3「Practical Example of OS Security」

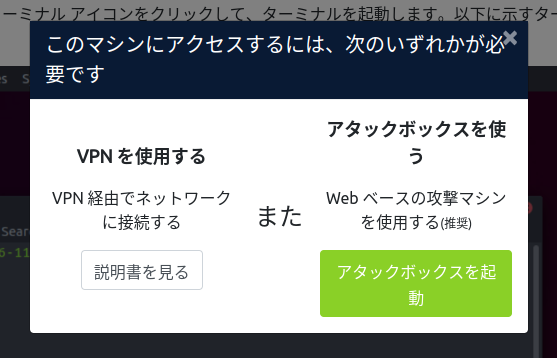

「Start Machine」をクリックすると、以下のポップアップが出ました。

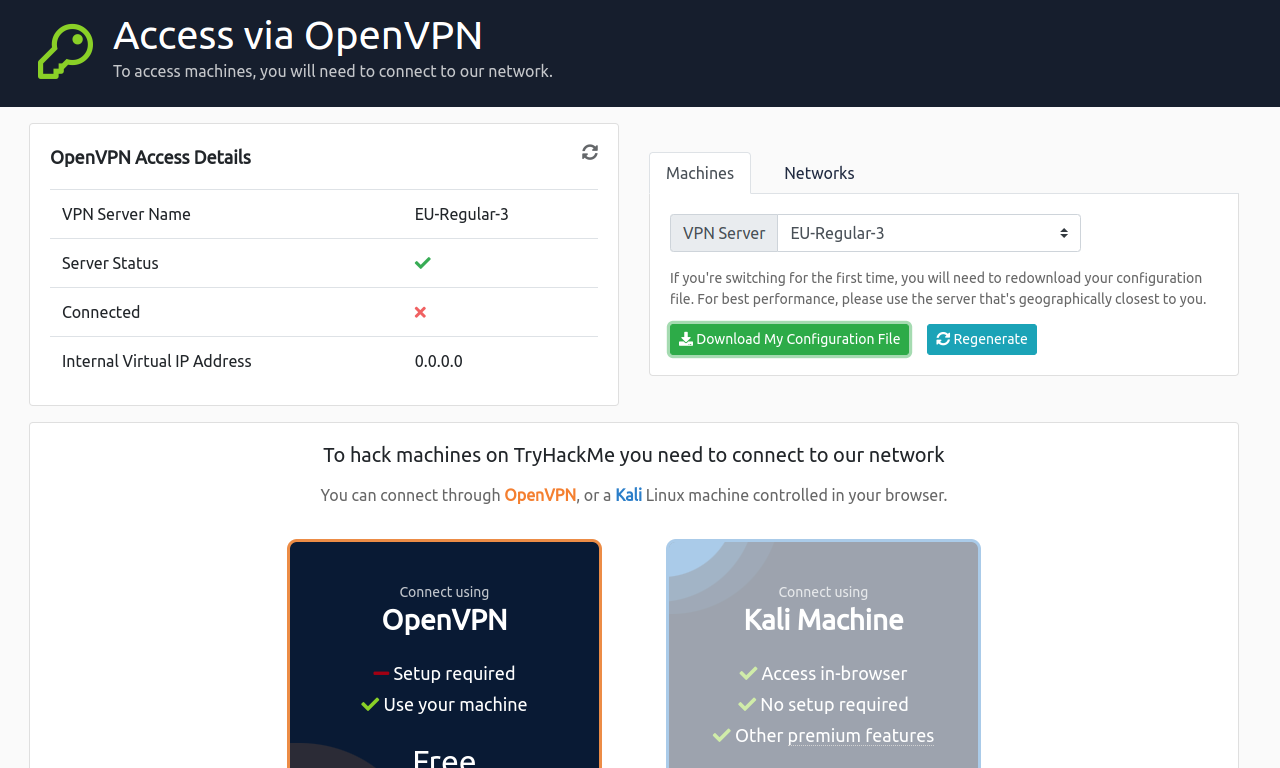

「VPNを使用する」の「説明書を見る」を見ると、次のページに跳びます。

「Download My Configuration File」で、Open VPNの設定ファイルをダウンロードします。

➜ $ ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000

link/ether 00:0c:29:1c:1f:34 brd ff:ff:ff:ff:ff:ff

inet 192.168.231.146/24 brd 192.168.231.255 scope global dynamic noprefixroute eth0

valid_lft 1374sec preferred_lft 1374sec

inet6 fe80::20c:29ff:fe1c:1f34/64 scope link noprefixroute

valid_lft forever preferred_lft forever

$ sudo opnevpn /path/to/file.ovpnVPNコネクションのエラーを解決する

コネクションの際に、エラーが出ました。

2023-02-17 10:31:04 OPTIONS ERROR: failed to negotiate cipher with server. Add the server's cipher ('AES-256-CBC') to --data-ciphers (currently 'AES-256-GCM:AES-128-GCM:CHACHA20-POLY1305') if you want to connect to this server.

open vpnのバージョンの確認

$ openvpn --version

OpenVPN 2.6.0 x86_64-pc-linux-gnu [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [PKCS11] [MH/PKTINFO] [AEAD] [DCO]

library versions: OpenSSL 3.0.7 1 Nov 2022, LZO 2.10

Originally developed by James Yonanサーバー側(Try Hack Me)のバージョンが、2.4以前。クライアントが、2.5以降。2.5以降、サイファのデフォルトとして BF-CBC が使用されなくなりました。

以下のコミュニティを参考に、ダウンロードしてきた、ovpnファイルを修正。

(修正前)

cipher AES-256-CBC

(修正後)

data-ciphers AES-256-CBC再度実行。

$ sudo openvpn ./a.ovpn成功

2023-02-17 10:44:50 Data Channel: using negotiated cipher 'AES-256-CBC'

2023-02-17 10:44:50 Outgoing Data Channel: Cipher 'AES-256-CBC' initialized with 256 bit key

2023-02-17 10:44:50 Outgoing Data Channel: Using 512 bit message hash 'SHA512' for HMAC authentication

2023-02-17 10:44:50 Incoming Data Channel: Cipher 'AES-256-CBC' initialized with 256 bit key

2023-02-17 10:44:50 Incoming Data Channel: Using 512 bit message hash 'SHA512' for HMAC authentication

2023-02-17 10:44:50 Initialization Sequence Completedインターフェイスの確認。「tun0」が表示されていて、OK。

➜ $ ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000

link/ether 00:0c:29:1c:1f:34 brd ff:ff:ff:ff:ff:ff

inet 192.168.231.146/24 brd 192.168.231.255 scope global dynamic noprefixroute eth0

valid_lft 1635sec preferred_lft 1635sec

inet6 fe80::20c:29ff:fe1c:1f34/64 scope link noprefixroute

valid_lft forever preferred_lft forever

4: tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UNKNOWN group default qlen 500

link/none

inet 10.18.43.38/17 scope global tun0

valid_lft forever preferred_lft forever

inet6 fe80::61de:28d1:ccf3:95a/64 scope link stable-privacy

valid_lft forever preferred_lft foreverpingで確認

➜ $ ping 10.10.177.247

PING 10.10.177.247 (10.10.177.247) 56(84) bytes of data.

64 bytes from 10.10.177.247: icmp_seq=1 ttl=63 time=249 ms

64 bytes from 10.10.177.247: icmp_seq=2 ttl=63 time=248 ms

64 bytes from 10.10.177.247: icmp_seq=3 ttl=63 time=251 ms

64 bytes from 10.10.177.247: icmp_seq=4 ttl=63 time=249 ms

64 bytes from 10.10.177.247: icmp_seq=5 ttl=63 time=248 ms

64 bytes from 10.10.177.247: icmp_seq=6 ttl=63 time=248 ms

64 bytes from 10.10.177.247: icmp_seq=7 ttl=63 time=248 msAttackBoxとかターゲットマシーンとか

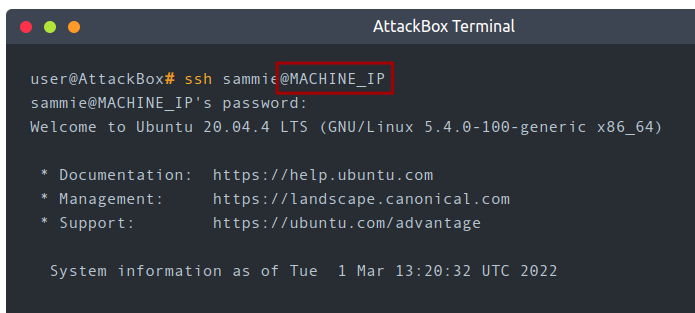

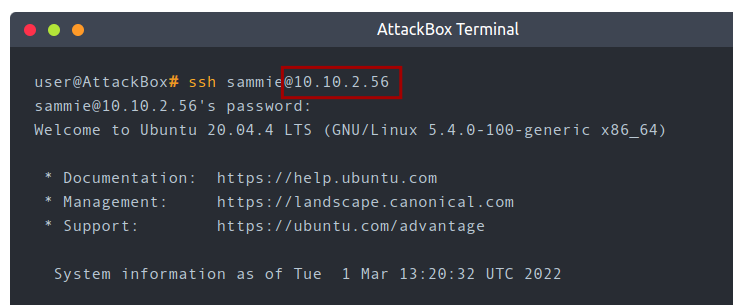

混乱した。お題は、ターゲットマシーンにsshしてユーザーのパスワードを調べろというもの。お題には、ssh先が以下のように書かれていて、はて?となった。

まあ、とりあえず指示どおりにやってみる。指示は以下の通り、

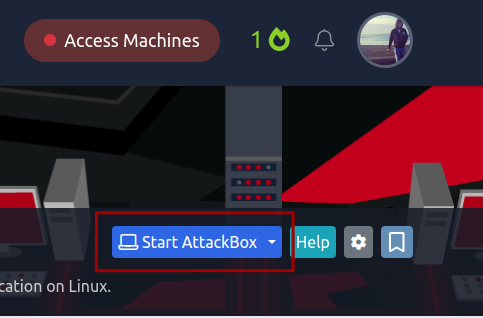

Start the AttackBox by clicking on the blue “Start AttackBox” button at the top right of the room. Start the attached machine by clicking on the green “Start Machine” button at the top right of this task. It usually takes a minute or two to load fully. Once they are both ready, you should use the AttackBox, which should be taking the right half of your screen by now.- Attack Boxを起動する。

- 付随のマシーンを起動する。

1.AttackBoxを起動するには、以下の青いボタンを押します。

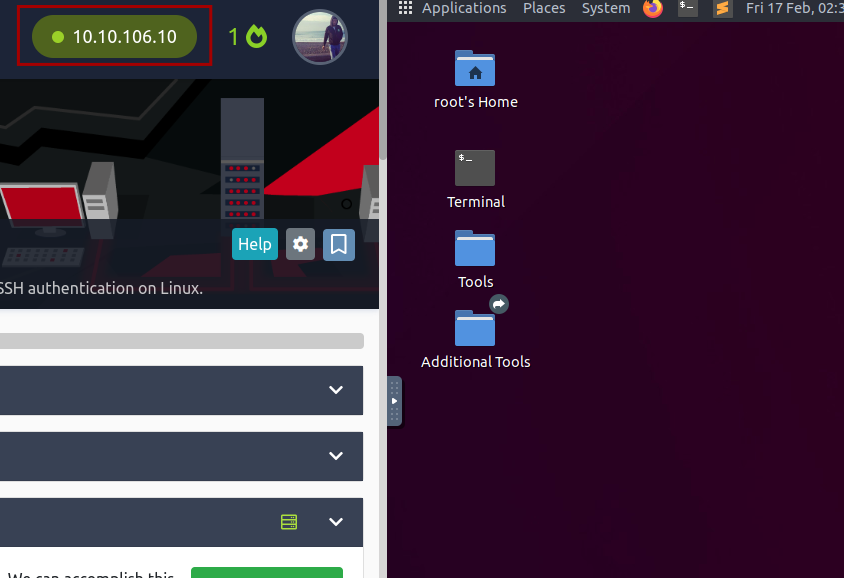

そうすると画面が分割され、右側にAttackBoxが表示されます。ちなみに、上にIPアドレスが書かれていますが、これはAttackBoxに振られているIPアドレスで、お題のsshの対象のIPではありません。

2.付随のマシーンを起動する。

これが、sshの対象となるマシーンになります。Task毎に設置されている、緑のボタンです。

起動したものはいいが、どこにssh先のIPが表示されるのと悩んでいると、

なんと、先程のお題の「@MACHINE_IP」の部分が、しれっと本当のIPに変わっていました。

わかりずらw

自前のkaliからpingも飛んでいるので、これで課題を進めることができそうです。

➜ $ ping 10.10.2.56

PING 10.10.2.56 (10.10.2.56) 56(84) bytes of data.

64 bytes from 10.10.2.56: icmp_seq=1 ttl=63 time=251 ms

64 bytes from 10.10.2.56: icmp_seq=2 ttl=63 time=251 ms

64 bytes from 10.10.2.56: icmp_seq=3 ttl=63 time=252 ms

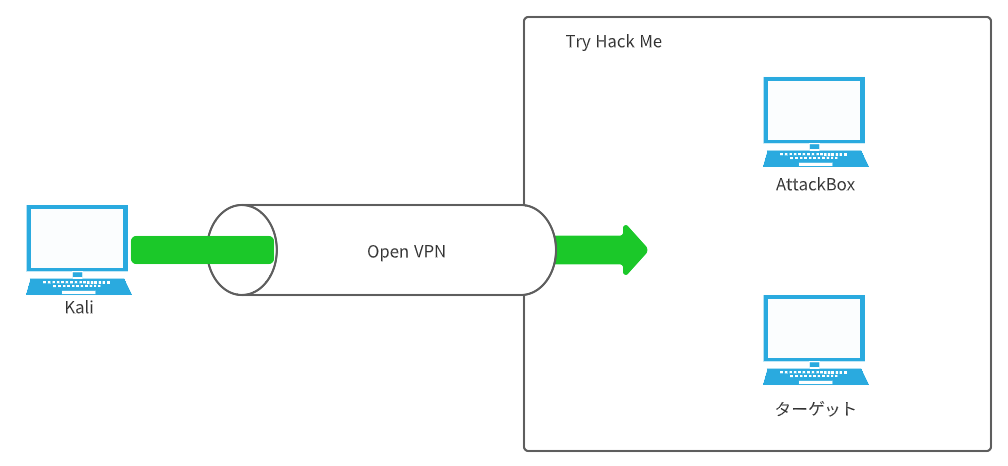

64 bytes from 10.10.2.56: icmp_seq=4 ttl=63 time=251 ms図解するとこんな感じです。

AttackBoxは、自前でKaliを用意しない場合に、ブラウザ上で使用できる端末であり、ターゲットではありません。混乱しました。

整理すると、自前のKaliを使うのであれば、上記説明の「AttackBox」の起動は、次回から省略できます。

追記

「Start Machine」を押すと、上にこの様な表示が出ていることに気が付きました。「カード」と呼ぶらしいです。「IPアドレス」にかかれている秒数を待つと、お題中の「MACHINE_IP」が、ターゲットのIPに書き換わることに気が付きました。

更に追記

どうも、どこかでラーニングパスの順番から外れて違う方に進んでいたらしく、ちゃんとラーニングパスの順番通りに進めていれば、「Linux Fundamentals Part1と、Part2」でしっかりと手順が説明されており、上記のように迷うことは無かったようです涙